簡析美國公布《軟體供應鏈安全指南》 之意涵

2022.11.18

瀏覽數

1881

壹、新聞重點

美國國家安全局(National Security Agency, NSA)、網路安全及基礎設施安全局(Cybersecurity and Infrastructure Security Agency, CISA)與國家情報總監辦公室(Office of the Director of National Intelligence, ODNI)2022年10月31日共同發布《保護軟體供應鏈:給供應商的建議實踐指南》(Securing the Software Supply Chain: Recommended Practices Guide for Suppliers)(以下簡稱《指南》),針對軟體供應商提供包括如何檢查軟體安全性、保護程式碼、驗證軟體完整性、開發安全軟體,以及如何辨識、分析與減緩安全漏洞的建議。[1]

貳、安全意涵

一、力促軟體供應鏈中各方相輔相成

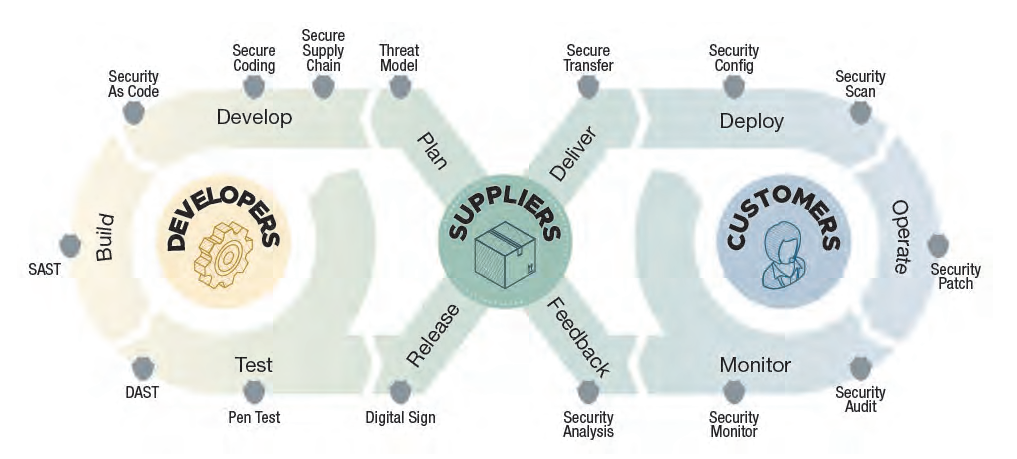

回顧2020年底爆發觸碰美國國家安全敏感神經的SolarWinds供應鏈攻擊事件,駭客以企業組織使用的軟體為突破口從而入侵,最後導致逾1萬8,000個企業客戶受到感染,[2] 顯示針對軟體供應鏈的防護迫在眉睫,故而本《指南》特別由美國情報界(NSA、ODNI)、資通訊科技產業、國防工業基礎(Defense Industrial Base, DIB)等部門代表所組成的公私跨部會工作組並在重大公共建設夥伴諮詢委員會(Critical Infrastructure Partnership Advisory Council, CIPAC)主持下運作的「長期安全框架(Enduring Security Framework, ESF)」創建。[3] 由於軟體供應鏈生命週期(Software Development Lifecycle, SDLC)環環相扣,故此份《指南》針對軟體供應鏈總共分為三個系列(如圖),第一系列著重在軟體「開發者」(developers)開發、生產、分銷和管理流程的可操作手冊,[4] 已於今年9月1日公布,而目前釋出的第二系列側重軟體「供應商」(suppliers),第三系列涵蓋軟體「採購者」(customers),仍待後續發布。該系列《指南》可凸顯政府重視軟體供應鏈的連動性和協作性,向各利益攸關方提供安全與降低風險方面的指導,目的亦在敦促上述三方共同承擔在供應鏈資安的角色與權責,並推進三方間在關鍵業務的合作與注意事項,期全面提升軟體供應鏈流程彈性與安全。

圖、安全軟體供應鏈發展程序

資料來源:“NSA, CISA, ODNI Release Software Supply Chain Guidance forDevelopers,” NSA, https://www.nsa.gov/Press-Room/News-Highlights/Article/Article/3146465/nsa-cisa-odni-release-software-supply-chain-guidance-for-developers/.

二、將供應商納入軟體供應鏈守備範圍

鑒於軟體是關鍵基礎設施(Critical Infrastructure, CI)系統的關鍵組成部分,而近年軟體供應鏈攻擊具有威脅對象多、極端隱蔽、檢測難度大、涉及維度廣等特點,導致CI中斷或損壞事實趨多,已成為國家級新型威脅,然以往大眾多將預防此類安全風險視為是軟體「開發者」(developers)責任。但駭客除選擇直接正面攻擊,一旦發現滲透目標相關軟體供應商、委外廠商與合作夥伴有更好弱點可利用時,都有可能被駭客視為入侵管道,故而第二系列《指南》針對「供應商」(suppliers)主要提出四大部分,首先是組織的前置作業(Prepare the Organization)須定義軟體安全檢查標準,其次是軟體保護(Protect Software),包括預防程式碼遭未經授權存取與竄改,驗證軟體版本完整性的機制,與歸檔和保護每個軟體版本。接著製作安全可靠軟體(Produce Well-Secured Software),從檢查第三方軟體供應商是否符合安全要求,測試可執行的程式碼,將軟體配置設為具有安全設置等。最後則是弱點應對(Respond to Vulnerabilities),持續性辨識、分析及減少安全漏洞,期對供應商進行相關教育管理,避免軟體供應鏈中的廠商變成突破口,凸顯供應商身為負責開發者與客戶間的中介聯繫,亦在確保軟體安全與完整性上擔負相當程度的重責。

參、趨勢研判

一、美國構築網安整體框架擴展至各主體

美國總統拜登(Joe Biden)於去(2021)年5月發布14028號行政命令(EO 14028),重點是改善國家的網路安全,其中第4 節「強化軟體供應鏈安全」(Enhancing Software Supply Chain Security)要求制定或修訂涉及軟體供應鏈的標準、指南、措施,此類法規最終可提供聯邦及相關產業合作機構單位使用,[5] 旨在改善美國軟體供應鏈的安全性和完整性,特別是優先解決關鍵軟體問題,成為網路安全現代化面向主要關注焦點。

此次頒布的《軟體供應鏈指南》系列即係遵循EO 14028指導,尤其《指南》最後部分均提供「開發者」(developers)、「供應商」(suppliers)、「採購者」(customers)詳盡的附件參考,包括符合美國國家標準與技術局(National Institute of Standards and Technology, NIST)2022年2月推出的安全軟體開發框架(Secure Software Development Framework, SSDF)的對照表,以及辨識相關軟體層級的「軟體產品的供應鏈層級」(Supply Chain Levels for Software Artifacts, SLSA),另也附上軟體管理檢視表提供三方自評以降低風險。可預見面對數量繁多、涉及領域廣泛、與企業組織客戶訊息接觸最為直接的各類軟體產品,美國最終目標係形成一整套法規完備、技術手段長久有效的軟體供應鏈防護體系,並力促推廣各利益攸關方實踐應用。

二、美國引導關鍵產業推動資安合規性驗證

近年多國政府陸續針對網路資訊供應鏈安全議題制定政策,如2020年6月日本經濟產業省(METI)公布《對產業資通安全現況與未來對策報告》,呼籲供應鏈各方積極協作,共同組織供應鏈企業密切共享資訊、[6] 2020年6月歐盟網路與資訊安全局(ENISA)提出《資通安全驗證標準化建議》(Standardisation in Support of the Cybersecurity Certification),計畫2023年將諸如5G設備等資通訊產品列入強制認證項目,[7] 顯示軟體供應鏈的防護改善已漸成各國共識。而美國為進一步加強對軟體供應鏈攻擊風險防範意識,發布多項政策與法規,預估後續將結合合規性認證與分級別標準,要求管控與聯邦機構合作之公、私營等企業部門遵循,並呈報評估成效勢在必行。

尤其以涉及美國最為重要的國防安全體系將結合國防部已在2021年11月公布基於NIST SP 800-171所設計的供應鏈「網路安全成熟度模型認證制度」(Cybersecurity Maturity Model Certification, CMMC)2.0版,國防部強制要求其供應鏈中的所有的軟體、硬體承包商均須實施CMMC框架,並由獨立的第三方評鑑組織(CMMC Third-Party Assessment Organization, C3PAO)進行驗證,預計在2026財年(2026年9月30日)將成為美國國防採購案必要需求。[8] 為因應包括美國國防部CMMC 與其他產業供應鏈採購要求,建議國內相關合作廠商應儘早檢視自身與相關供應鏈是否符合國際資安要求,並針對建立網路安全供應鏈資安成熟度評級進行調整準備。

[1]“ESF Partners, NSA, and CISA Release Software Supply Chain Guidance for Suppliers,” NSA, October 31, 2022, https://www.nsa.gov/Press-Room/Press-Releases-Statements/Press-Release-View/Article/3204427/esf-partners-nsa-and-cisa-release-software-supply-chain-guidance-for-suppliers/.

[2]David Uberti and Kim S. Nash, SolarWinds Hack Forces Reckoning with Supply-Chain Security, The Wall Street Journal, January 14, 2021, https://www.wsj.com/articles/solarwinds-hack-forces-reckoning-with-supply-chain-security-11610620200.

[3]“Enduring Security Framework (ESF),” NSA, https://www.nsa.gov/About/Cybersecurity-Collaboration-Center/Cybersecurity-Partnerships/ESF/.

[4]“NSA, CISA, ODNI Release Software Supply Chain Guidance for Developers,” NSA, September 1, 2022, https://www.nsa.gov/Press-Room/News-Highlights/Article/Article/3146465/nsa-cisa-odni-release-software-supply-chain-guidance-for-developers/.

[5]“Improving the Nation’s Cybersecurity: NIST’s Responsibilities Under the May 2021 Executive Order,” NIST, https://www.nist.gov/itl/executive-order-14028-improving-nations-cybersecurity.

[6]〈日本成立供應鏈資通安全聯盟(Supply Chain Cybersecurity Consortium)〉,《資策會科技法律研究所》,2020年11月,https://stli.iii.org.tw/article-detail.aspx?no=64&tp=1&d=8567。

[7]“Standardisation in Support of the Cybersecurity Certification,” ENISA, February 4, 2020, https://www.enisa.europa.eu/publications/recommendations-for-european-standardisation-in-relation-to-csa-i.

[8]美國國防部於2019年提出「網路安全成熟度模型認證制度」(Cybersecurity Maturity Model Certification, CMMC),並於2020年正式公布1.0版。雖然CMMC立意甚佳,也有明確的架構,但在落實過程仍面臨諸多挑戰。尤其從2020年到2021年,美國防部將規範由CMMC 1.0版修改為CMMC 2.0版並正式公布,將原本的五個級別簡化為三個等級。〈美國防部CMMC認證計畫推2.0版,建立國防供應鏈網路安全成熟度新標準〉,《iThome》,2022年3月3日,https://www.ithome.com.tw/news/149664。