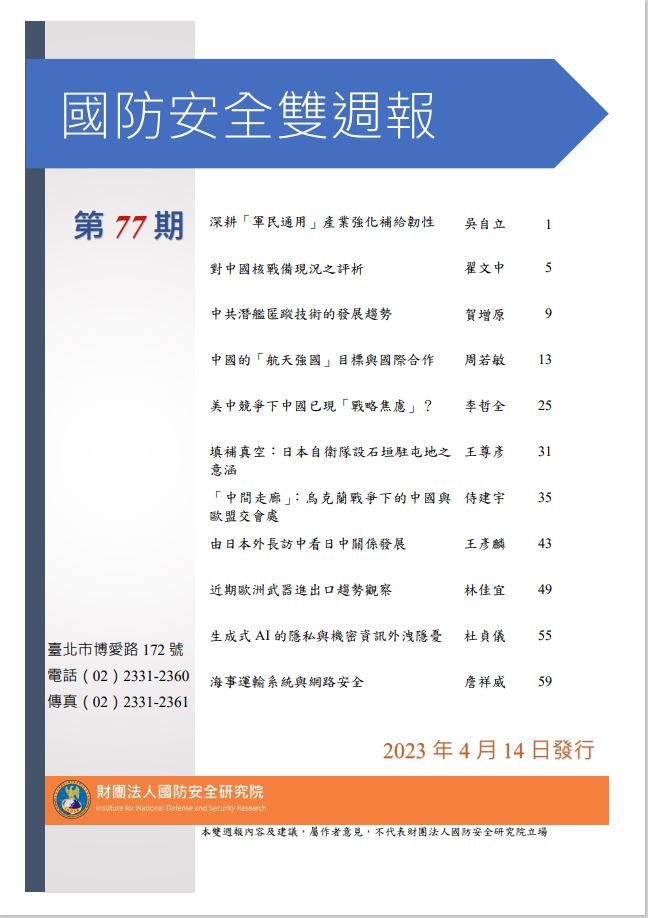

雙週報第77期

壹、新聞重點

2023年3月,媒體揭露歐盟正準備對包含製藥、能源、航港交通以及其他關鍵基礎設施的網路進行「重大監管」。[1] 雖並未提及監管的內容,但此重大監管主要起因於1年前各歐洲航港大國包含比利時、德國以及荷蘭同時間遭到大規模的網路攻擊,致使幾個大港運作幾乎停擺,讓本就因烏俄戰爭衝擊而嚴峻的油價再受波及。[2]

監管消息被媒體正式揭露前,3月18日荷蘭海運物流公司皇家德克瓦格(Royal Dirkzwager)證實遭到新一波勒索軟體的攻擊。[3] 這是繼1月全球最大船舶管理與海上結構建造認證公司,挪威奧斯陸DNV船級社遭到勒索軟體入侵後的最大網路攻擊事件。[4] 諷刺的是,DVN船級社本身就主打為客戶提供工業控制系統(ICS)包含身份驗證弱點、滲透測試和網路隔離測試及聯網設備檢查等服務。自烏克蘭遭俄羅斯入侵以來,幾次重大席捲歐洲的網路攻擊似乎有針對航港運與物流等基礎設施之跡象,因此一連串事件的後續發展實值關注。

貳、安全意涵

一、航港與物流為主要攻擊目標

盤點近期歐洲重大攻擊事件(如下表),可發現航港與海上運輸系統(Maritime Transportation System)為主要受衝擊目標。例如在2022年2月Mabanaft與Oiltanking的攻擊,受攻擊的兩家公司業務範圍為創新能源與倉儲物流,而受影響部分主要是承接殼牌石油(Shell plc)在歐洲的能源運輸。此攻擊的重點在破壞其資訊科技系統與供應鏈(IT systems and supply chain)的完整性,一方面意在勒索,二方面顯然企圖惡化歐洲能源的脆弱性。[5] 另外,2022年8月的Encevo Group則被駭客團體Black Cat 藉由假冒與竄改使用者憑證存取,進而進入系統竊取資料後,將文件進行加密以為要脅支付贖金。[6]

此外,歐洲最大船級社之一的DNV集團,其旗下船務、船隊管理系統(ShipManager)的IT服務業務受到未揭露的勒索軟體攻擊,所有雲端服務與連線計算等功能皆中斷。DNV認為該起攻擊並不像單純的勒索,相反的,是與上述Mabanaft案類似,企圖製造混亂與中斷服務。 [7]

表:近期歐洲重大網路攻擊事件列表

|

企業

|

企業類型

|

病毒或組織類型

|

日期

|

衝擊

|

|

Mabanaft

|

創新能源解決方案

|

Hyperbro + Black Cat

|

2022/02

|

石油供應鏈受阻

|

|

Oiltanking

|

碼頭倉儲物流及能源化工控股

|

Hyperbro + Black Cat

|

2022/02

|

石油供應鏈受阻

|

|

Expeditors

|

全球物流與貨運代理

|

undisclosed

|

2022/02

|

全球服務終止數月

|

|

Deutsche Windtechnik

|

風場營運公司

|

Black Basta

|

2022/04

|

短暫攻擊後系統重啟

|

|

Encevo Group

|

可持續能源公司

|

Black Cat

|

2022/08

|

部分服務中斷、資料外洩與存取禁止(Access Denial)

|

|

Porto de Lisboa

|

里斯本港務公司

|

Lock Bit

|

2022/12

|

資料外洩與存取禁止

|

|

DNV

|

船級社

|

undisclosed

|

2023/01

|

70個客戶,至少1000艘船服務受中斷

|

|

Royal Dirkzwager

|

物流安全監測公司

|

Play

|

2023/01

|

Undisclosed

|

資料來源:詹祥威統整公開資料。

二、網路攻擊多屬跨平台竊取及勒索軟體

類似的手法曾在2012年的阿拉伯地區出現。據報導當時主要是由伊朗對阿拉伯國家的石油公司實施大型的網路攻擊,相同的是過去手法亦藉由常見的網路信件釣魚(phishing),使「國家級」駭客得以進入某企業之內部網站做為根據地對外進行大規模攻擊;[8] 而當時的攻擊也造成石油國包含產油、輸送等運作幾近停擺。

而前表統整的攻擊事件手段相似但又更為多元,包含Hyperbro係利用微軟資訊交換系統,以及Zoho雲端業務整合方案商的系統漏洞進行滲透,並針對商業機密進行竊取以及對服務使用者進行供應鏈的攻擊。[9] Black Basta的病毒碼則被認為與過去支持俄羅斯的民族主義駭客團體Conti有高度相似,[10] 藉由身分偽冒取得系統操作權限後,刪除使用者電腦的系統備份,使其難以藉由「回復」功能對系統進行還原;並且進一步將其目標的資料夾進行加密與竊取,一方面在暗網販賣資料,二方面對受害者進行贖金勒索。[11] Lock Bit同樣也藉由身分偽冒進行訪問憑證的權限取得,接著在受害者系統內藉由預先設置的自動化流程,串接到網路中其他使用者,並藉由權限較低的主機慢慢往上尋找權限最高的使用者後,勒索軟體將系統內的重要文件進行加密,以期進一步勒索要求贖金支付進行解密。[12] 而前表所列的幾個重大事件,其使用的軟體包含微軟的 Windows以及開放的Linux系統。

參、趨勢研判

一、非實體軍事行動即可達成類封鎖要件

從上述2022至2023年的一連串駭客攻擊事件中,可發現針對海上運輸系統,即包含船舶交通管制、物流管理、港務營運、造船廠,乃至於港口、碼頭的管理系統等,在整體運輸系統鏈中脆弱的識別環節成為入侵的破口。透過此種大規模的駭侵行為,足以造成船舶、港口運作以及能源運輸與服務等停擺,藉由「非實體軍事封鎖」行動,就可達成與封鎖類似的成果。另一方面,發起國又可以免除直接被視為「軍事侵略」的行為風險。在上述針對阿拉伯石油國家的駭侵行為,亦是在事隔一段時間後才開始被追查,難以即時溯源。總體而言,藉由此種駭客攻擊造成關鍵基礎設施以及能源供應與航港運作的停擺,可以達成干擾國家正常運作的效果。

二、海運網路安全應為跨部門安全關注重點

美國《國家海事網路安全計畫》(National Maritime Cybersecurity Plan)與英國《國家海事安全戰略》(National Strategy for Maritime Security)皆分別將上述海事運輸與關鍵部門聯網的相關網路安全視為重大議題;例如英國在《國家海事安全戰略》中就提出了「海事領域意識模型(The UK Maritime Domain Awareness Model)」,藉由法治、協調行動、跨部門合作以及資訊共享等作為,以期能早期預警並且藉由適當的工具監控、因應,或解決相關威脅。[13]

除上述國家報告外,包含大西洋理事會等相關多份報告皆指出,海事運輸基本上屬於跨部門安全議題,難以由某單一部會得以解決;甚至包含制定相關運輸網路安全規範或框架時,相關利益團體與業者的實際運作經驗也必須被涵蓋其中,以便公私部門之間能共享經驗與情資。[14] 這樣做是希望能共同減輕不可預見的網路漏洞,避免藉由上述整體網路中最脆弱的環節入侵,進而破壞整體系統的安全。

[1]Catherine Stupp, “European Ports Brace for Cybersecurity Regulation,” The Wall Street Journal, March 21, 2023, http://bit.ly/3KmgMGX.

[2]“Oil Terminals Disrupted after European Ports Hit by Cyberattack,” Euronews, March 2, 2022, http://bit.ly/3KlL2St.

[3]Jonathan Greig, “Dutch Shipping Giant Royal Dirkzwager Confirms Play Ransomware Attack,” TheRecord, March 18, 2023, http://bit.ly/3KmSUTN.

[4] Jonathan Greig, “Ransomware Attack on Maritime Software Impacts 1,000 Ships,” TheRecord, January 17th, 2023, https://bit.ly/40QECAi. 所謂「船級社(ship classification society)」係指製訂和應用船舶設計、建造和檢驗技術標準,並在船上進行檢驗和檢查以及船舶管理的組織;船旗國可以授權船級社代表其進行船舶的法定檢驗和發證工作,見“Classification Societies,” European Maritime Safety Agency, https://bit.ly/3lYqlCH。

[5]James Pearson, “UPDATE 4-Shell Re-Routes Oil Supplies after Cyberattack on German Firm,” Reuters, February 1, 2022, http://bit.ly/3KjI7cW.

[6]Claudia Glover, “Luxembourg Energy Provider Encevo Group Battles Ransomware Attack by BlackCat,” Tech Monitor, August 1, 2022, http://bit.ly/40y7Pjy.

[7]“Cyberattack Forces DNV to Take ShipManager Service Offline,” The Maritime Executive, January 10, 2023, http://bit.ly/3nyLfIW.

[8]Ben Buchanan 著,王建基譯,《駭客與國家—網路攻擊與地緣政治新常態》(The Hacker and the State – Cyber Attacks and the new Normal of Geopolitics)(臺北:國防部, 2022年),頁141-146。

[9] “Cyberangriffskampagne gegen deutsche Wirtschaftsunternehmen,” Bun¬des¬amt für Ver¬fas-sungs¬schutz(德國聯邦憲法保護辦公室), January 26, 2022, http://bit.ly/42XdPUw。

[10] “Black Basta Ransomware Gang Breaches a Dozen Companies in a Few Weeks,” ThreatAdvice, April 29, 2022, http://bit.ly/3nBDthx.

[11] “An in-Depth Look at Black Basta Ransomware,” Avertium, June 1, 2022, http://bit.ly/40Ricyv.

[12]“LockBit Ransomware — What You Need to Know,” Kaspersky, http://bit.ly/3TXEJHS.

[13]“National Strategy for Maritime Security,” Secretary of State for Transport, August 2022, https://bit.ly/3GkG31U, p. 45.

[14]“National Maritime Cybersecurity Plan,” The President of the United States, https://bit.ly/3mjrXa6, p. 4.