「資料優先安全模型」與「機密運算」發展

2023.06.13

瀏覽數

5282

壹、新聞重點

美國網路公司Meta,由於旗下社群媒體平台Facebook、Instagram跨境移轉涉及歐盟公民隱私資料至美國的基礎設施,5月22日遭歐盟資料保護委員會(European Data Protection Board, EDPB)成員的愛爾蘭資料保護局(Ireland Data Protection Authority, IE DPA),以違反歐盟「一般資料保護規則」(General Data Protection Regulation, GDPR)處以12億歐元的罰款。此事件不但創下基於GDPR最高罰款金額的紀錄,也再次引發對於跨境資料轉移、資料隱私以及合規議題的關注。[1] 其中最終裁決文中提到,加密技術是最有可能使跨境資料傳輸合規的補充措施,凸顯因應雲端導入、資安威脅樣態與合規需求而生的「資料優先安全模型」(data-first security model),將是未來資料保護概念趨勢,並透過與硬體安全技術結合逐步落實。本文將簡介「資料優先安全模型」以及延伸的「機密運算」(confidential computing)技術發展,並分析其與未來半導體產業及雲端服務發展間的關聯。[2]

貳、安全意涵

一、既有資料安全防護缺乏對使用中資料的防護作為

以往的資料安全多半仰賴基礎設施安全,這是假設自行建置的基礎設施如伺服器、資料中心等,透過防火牆建立邊界防禦、阻擋未經許可的連線後,設施內存儲的資料自然能夠得到保護。但在雲端服務興起後,資料不再僅存於自行建置的基礎設施,而可能由各種雲端服務產生、傳輸、存儲與處理等。既然對於任何組織而言,其持有資料是最重要的資產,因此在日益複雜的雲端與資料架構下,採取資料優先的作法,也能將基礎設施(包括身分識別、端點設備、網路)安全與資料安全進行區別,並對各自的風險進行評估與管控。

若從「資料生命週期」(data life cycle)來看,資料又可進一步分為「靜態資料」(data at rest)、「傳輸中的資料」(data in transit)以及「使用中的資料」(data in use)三種不同的狀態。「資料優先安全模型」的目標,即是確保整體資料流在資料的不同狀態下,均能維持其安全性。一般而言,未使用的靜態資料可以透過檔案加密來防止未授權的存取及外洩,而傳輸中的資料也能透過「傳輸層安全性協定」(Transport Layer Security, TLS)等方式針對傳輸進行加密防護,這也是現行雲端系統的普遍作法。[3]

不過, 2018年資安研究人員揭露中央處理器(Central Processing Unit, CPU)的「幽靈」(Spectre)、「融斷」(Meltdown)漏洞,允許惡意程式取得記憶體內原本存取受限的使用中資料,其中可能包括密碼、加密金鑰與電子郵件等,進而造成機敏資料外洩。由於既有資料防護作為,並未涵蓋使用中資料的安全性。尤其此類利用CPU漏洞的攻擊,其行為不會留存在系統事件紀錄檔內,因此難以察覺是否遭駭。[4]除未有實際運用案例的「幽靈」與「融斷」漏洞以外,目前仍有許多開源工具及惡意程式,利用作業系統漏洞等存取記憶體資料。因此,針對使用中資料的安全性防護,必須從硬體安全著手。[5]

二、基於硬體安全機制的「機密運算」強化使用中資料安全性

「機密運算」的原理,是基於硬體安全(Hardware-based Security)機制在CPU以及記憶體建立「信賴執行環境」(Trusted Execution Environment, TEE),讓運算在安全分區(enclave)內執行,「確保資料機密性、完整性以及程式碼完整性」(data confidentiality, data integrity, code integrity),使包括系統內核程式在內的未授權外部程式,無法存取運算中的資料,也無法在「信賴執行環境」中增加其他執行程式,或針對已經在執行的程式進行修改。[6]

同屬隱私強化科技(privacy-enhancing technologies, PETs)的「同態加密」(Homomorphic Encryption),雖然同樣針對使用中資料進行防護,允許使用者對密文進行運算,以確保資料的安全性、保密性,以及運算的準確性,但和「信賴執行環境」相比,「同態加密」無法確保程式碼完整性與機密性。因此若屬多方合作開發或是需要分享機敏資訊進行合作運算的應用情境,即使移轉至雲端應用,以硬體安全為基礎的「信賴執行環境」,仍可將擁有基礎設施的雲端服務供應商排除在信任之外。[7]

從實際運用案例觀察,即可具體展現「信賴執行環境」在此的優勢。以即時通訊軟體Signal為例,使用者之間的訊息是經由端對端加密,只有傳訊雙方才能看到訊息內容,而搜尋手機聯絡人內的其他Signal使用者機制,即是在「信賴執行環境」中完成。因此Signal在伺服器端只有執行搜尋、並將比對結果以加密方式回傳給用戶,Signal無法存取用戶手機聯絡人名單,亦無法看到搜尋比對結果。[8]至於如何建立「信賴執行環境」,各家半導體業者目前為其新推出的CPU提出各項技術支援,並基於不同的作用機制(見下表1)。

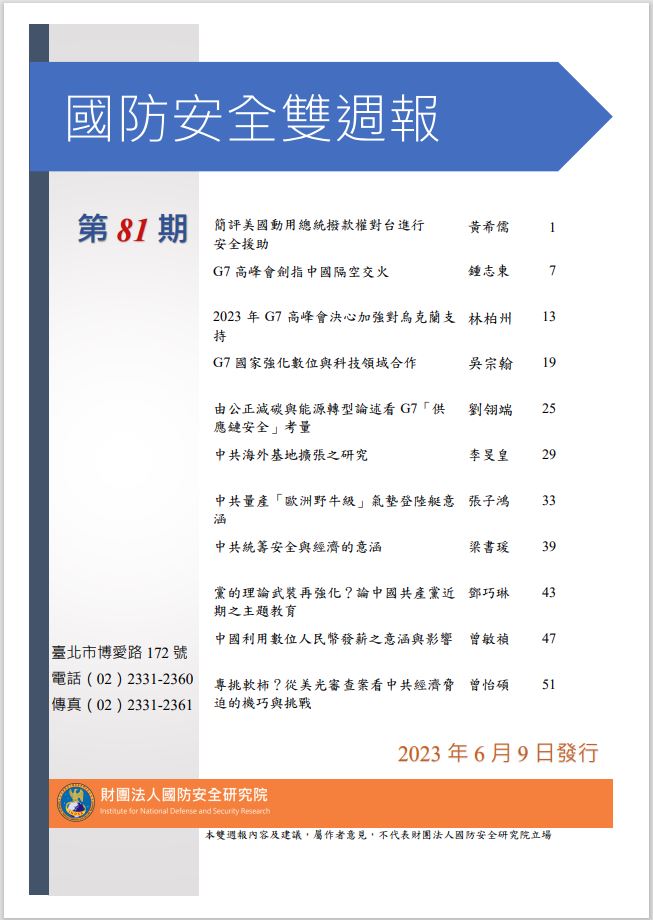

表1、各家CPU支援「信賴執行環境」的技術與作用機制一覽

|

推出業者 |

技術名稱 |

作用機制 |

|||

|

CPU 定址隔離 |

記憶體隔離 |

||||

|

存取驗證 |

地址轉譯 |

分頁控制 |

記憶體加密 |

||

|

Arm |

TrustZone |

V |

|||

|

|

CCA |

V |

V |

||

|

Intel |

SGX |

V |

V |

||

|

|

TDX |

V |

V |

V |

|

|

AMD |

SEV-SNP |

V |

V |

||

資料來源:Confidential Computing Consortium。

參、趨勢研判

一、隱私與合規需求驅使雲端運算加密化

目前雲端運算以及人工智慧(AI)應用發展,面臨雲端資料的安全性不足、資料所有權保障不足以及個資隱私疑慮的三大阻礙。「機密運算」的推出,提出具可行性且與雲端系統整合、容易使用的解決方案,因此可預料未來需求將持續成長。當美國谷歌公司的雲端服務(Google Cloud Platform, GCP)於2020年首次推出「機密運算」時,TCP/IP共同發明人、美國網際網路先驅的瑟夫(Vint Cerf)曾公開表示,雲端運算將日益轉為私有、加密服務,使用戶能有信心其軟體和服務不會對雲端供應商或組織內未授權使用者暴露。他並預測,這種做法將加速創新,使組織採用最新的雲端技術,同時減輕對資料隱私與合規的顧慮。尤其是對於高度管制的產業如醫療服務與金融業,當其將工作逐漸移轉至雲端時,通常會面臨處理機敏資料、同時確保隱私無虞的挑戰。[9]

若觀察疫情期間公私部門加速數位轉型與雲端導入、以及疫後Meta公司因跨境資料轉移所受的歐盟罰款處分,「機密運算」將逐漸成為選項之一。未來各雲端業者與軟硬體業者,將會持續推出能整合既有雲端系統的資料加密解決方案,並且各組織亦必須重新檢視其內部資料與應用中、有哪些涉及隱私的資料,將既有工作負載進行盤點,以在進行雲端移轉與導入時,將「機密運算」納入考量,並評估雲端導入的可能效益,由此才能在確保隱私與合規要求下,發揮雲端運算以及資料的最大價值。

二、半導體業者持續在技術面推陳出新並與雲端業者密切合作

由於雲端業者在硬體基礎設施部分,已逐步建立自行設計、建置能量,甚至開發符合其應用需求的特製晶片直接交由代工業者生產,如谷歌的「張量處理器」(Tensor Processing Units, TPU)與亞馬遜的AWS Graviton處理器系列,進一步強化軟硬體整合。[10] 這也對原先以CPU為主的英特爾(Intel)、超微(AMD)等形成挑戰,使其必須以商業模式創新或差異化策略進行未來布局。「機密運算」即是其中一項發展策略,可預期將會是未來半導體業者發展重心之一,以其創新技術架構爭取雲端業者大規模採用,藉此擴大市佔率。

同時,雲端業者與半導體業者在競爭外,形成互補的合作關係,針對「機密運算」技術進行研究,進而確保新技術的安全性。例如,谷歌公司4月23日發布其對英特爾(Intel)最新「機密運算」硬體安全產品:「信任網域延伸」(Trusted Domain Extensions, TDX)技術的安全審查報告,其中Google安全研究人員指出,TDX技術有數項重大漏洞,即是雲端業者與半導體業者在「機密運算」技術結盟,並積極展開合作的具體事例。[11]

雖然目前「機密運算」相關技術僅關注CPU,但AI應用的巨量運算,由圖形處理器(Graphic Processing Unit, GPU)支持,亦可預期未來基於GPU的「機密運算」技術也會逐漸成熟並普及。AI應用龍頭的半導體業者輝達(NVIDIA),2022年正式對外公布「霍普」微架構(Hopper Microarchitecture),此系列專為資料中心設計,可透過建立於GPU內的安全分區以及證明(attestation)技術進行「機密運算」,確保GPU中的AI模型安全,未來應會以此維持在AI應用市場的領先地位。[12]

[1]“1.2 Billion Euro Fine for Facebook as A Result of EDPB Binding Decision,” European Data Protection Board, May 22, 2023, https://edpb.europa.eu/news/news/2023/12-billion-euro-fine-facebook-result-edpb-binding-decision_en; Helen Dixon, “Decision of the Data Protection Commission Made Pursuant to Section 111 of the Data Protection Act, 2018 and Articles 60 and 65 of the General Data Protection Regulation,” Data Protection Commission, May 12, 2023, https://edpb.europa.eu/system/files/2023-05/final_for_issue_ov_transfers_decision_12-05-23.pdf.

[2]Guillaume Montard, “A Call for Data First Security,” VentureBeat, February 3, 2023, https://venturebeat.com/security/a-call-for-data-first-security/.

[3] “Common Terminology for Confidential Computing,” Confidential Computing Consortium, December 2022, https://confidentialcomputing.io/wp-content/uploads/sites/10/2023/03/Common-Terminology-for-Confidential-Computing.pdf.

[4]Matt Linton & Matthew O’Connor, “Answering Your Questions about ‘Meltdown’ and ‘Spectre’,” Google Cloud Blog, January 6, 2018, https://reurl.cc/XEjM4D.

[5]Andy Greenburg, “A Peek Into the Toolkit of the Dangerous Triton Hackers,” Wired, April 10, 2019, https://www.wired.com/story/triton-hacker-toolkit-fireeye/; Matthew J. Schwartz, “Target Breach: 8 Facts On Memory-Scraping Malware,” DarkReading, January 14, 2014, https://reurl.cc/WGrQXk.

[6] “A Technical Analysis of Confidential Computing v1.3,” Confidential Computing Consortium, November 2022, https://confidentialcomputing.io/wp-content/uploads/sites/10/2023/03/CCC-A-Technical-Analysis-of-Confidential-Computing-v1.3_unlocked.pdf.

[7]Dan Middleton & Rosario Cammarota, “Confidential Computing and Homomorphic Encryption,” Confidential Computing Consortium, March 29, 2023, https://reurl.cc/VLDOEN.

[8] moxie0, “Technology Preview: Private Contact Discovery for Signal,” Signal, September 26, 2017, https://signal.org/blog/private-contact-discovery/.

[9]Vint Cerf, “Why Confidential Computing is a Game Changer,” DARKReading, August 5, 2020, https://www.darkreading.com/cloud/why-confidential-computing-is-a-game-changer.

[10]余至浩,〈為何Google當初決定自行開發TPU晶片?Google TPU主要設計者親自揭露原因〉,《iThome》,2021年10月18日,https://www.ithome.com.tw/news/147264。

[11] Lily Hay Newman, “Intel Let Google Cloud Hack Its New Secure Chips and Found 10 Bugs,” Wired, April 24, 2023, https://www.wired.com/story/intel-google-cloud-chip-security/.

[12] “NVIDIA Confidential Computing,” NVIDIA, https://reurl.cc/o7121Q.